Informatii generale

- Categorie: Educational

- Judetul: Argeș

- Surse: GitHub - VIneblekS/PrintBuddy: "PrintBuddy" este un site dinamic și interactiv care este dedicat nu numai pasionaților de imprimante 3D cat și celor care doresc să exploreze noi orizonturi. Aici se poate găsi o gamă largă de manuale pentru cele mai populare imprimante 3D cât și o serie de cursuri atât pentru începători cât și pentru avansați.

Descriere

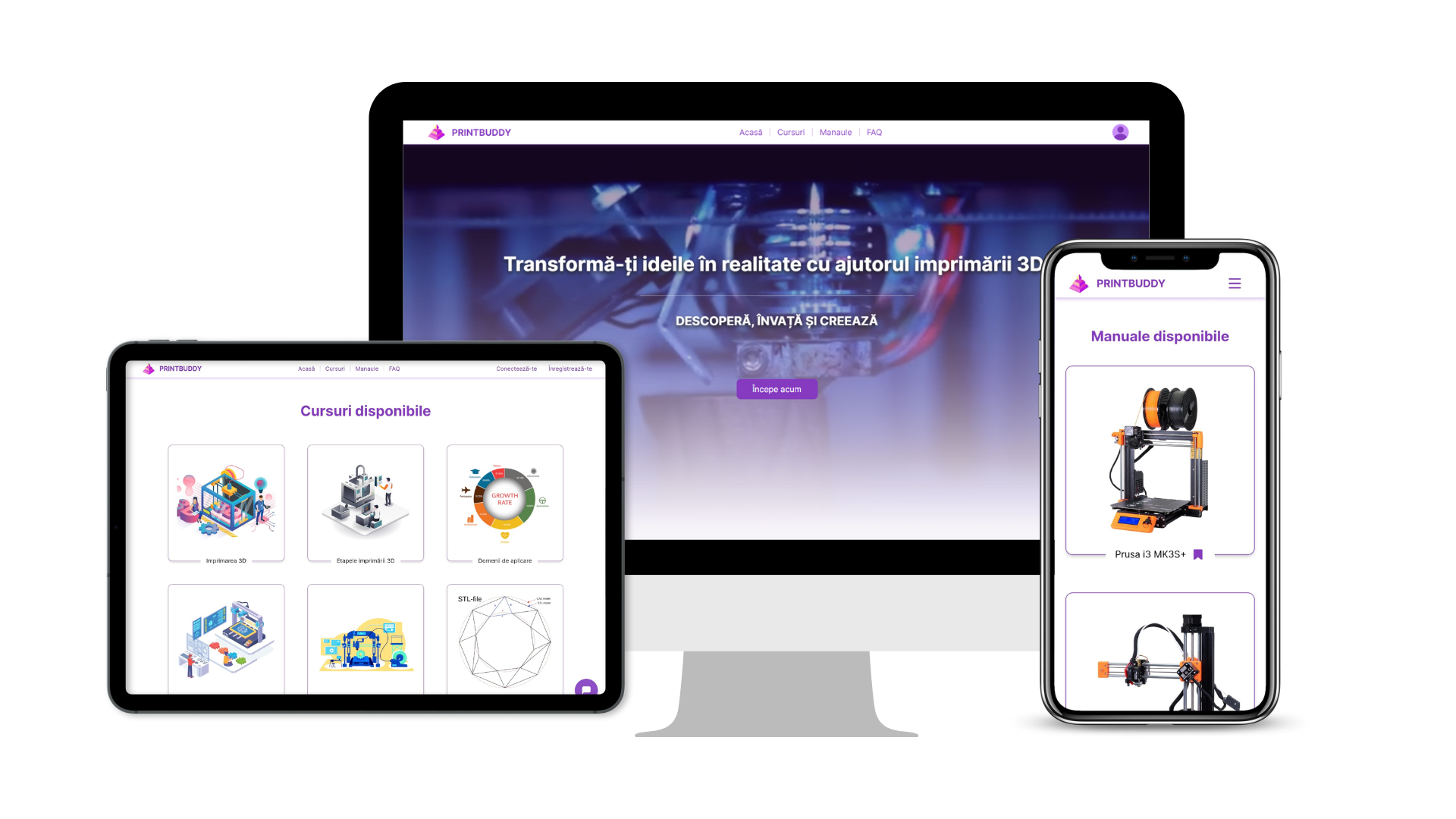

PrintBuddy este un site dedicat imprimării 3D care își propune să ofere o resursă centralizată cu manuale de utilizare, cursuri și sfaturi practice pentru toate tipurile de imprimante 3D. Indiferent de nivelul de cunoștințe al utilizatorului, fie el începător sau experimentat, Printbuddy oferă o experiență user-friendly și informații ușor de accesat.

Prin intermediul acestei platforme, ne-am propus să-i implicăm pe utilizatori, oferindu-le oportunitatea de a împărtăși idei și impresii prin intermediul comunității unde se pot conecta, odată ce și-au făcut cont.

Fiind pasionați de imprimarea 3D, ne-am dat seama cât de dificil este pentru noi, dar și pentru cei care ne împărtășeșc pasiunea să găsească informații clare și resurse accesibile, deoarece nu există un site care să le cuprindă pe toate. După mai multe sesiuni de brainstorming ne-am gândit să creăm chiar noi o platformă dedicată pasiunii noastre care să ofere cât mai multă informație despre acest domeniu.

- Platforma poate fi accesata la printbuddy.ro

Tehnologii

Printbuddy a fost realizat cu ajutorul unei game variate de tehnologii care îmbunătățesc atât experiența utilizatorului cât și eficiența proceselor realizate de către server.

Pentru design-ul platformei am folosit Figma, o aplicație destinată design-ului web aceasta facilitând nu doar o colaborare ușoară cât și opțiunea de a integra prototipuri interactive și posibilitatea de a actualiza versiunile curente, toate acestea cât mai eficient posibil.

CPanel este metoda de gestionare a site-ului împreună cu un FTP pentru încărcarea eficientă de date. De asemenea, gestionarea bazelor de date se face din panoul phpMyAdmin facilitat tot de CPanel.

Pentru a îmbunătăți calitatea experienței utilizatorilor noștri, am ales să implementăm un asistent AI, realizat cu ajutorul Botpress, această platformă permițând personalizarea propriului asistent AI în ceea ce privește modul de funcționare cât și cunoștințele de care acesta dispune.

În ceea ce privește tehnologiile pentru construcția propriu zisă a platformei, am folosit frameworkul Tailwind CSS pentru a stiliza componentele site-ului adăugând pe lânga clasele puse la dispoziție de acest framework și clase custom pentru a îndeplini cerințe specifice de design.

Datorită deciziei noastre de a realiza proiectul full-code, ca și limbaje de programare am folosit:

• HTML - pentru scheletul platformei

• CSS - pentru stilizare

• PHP (SPL - Standard PHP Library) - pentru interacțiunea cu serverul

• Javascript - pentru animații și fluiditate

• AJAX (Asynchronous JavaScript And XML) - pentru comunicarea între client-side și server-side

• MYSQLi - pentru încărcarea/ștergerea/modificarea datelor din baza de date

Cerinte sistem

Poate fi accesat online de pe orice dispozitiv.

Găzduirea locală se poate realiza cu ajutorul oricărui desktop/laptop. Pentru mai multe detalii a se consulta pagina de github a proiectului - README.md

Realizatori

Stefan Dore

- Scoala: Colegiul Național Zinca Golescu

- Clasa: 10

- Judet: Argeș

- Oras: Pitești

Cezara Constantinescu

- Scoala: Colegiul Național Zinca Golescu

- Clasa: 10

- Judet: Argeș

- Oras: Pitești

Screenshots